En el vasto y tempestuoso océano de la ciberseguridad, el Chief Information Security Officer (CISO) se posiciona como el capitán experimentado, trazando un curso a través de incansables tormentas digitales. El viaje de un CISO se desarrolla dentro de un ciclo perpetuo, encapsulando la esencia de su rol a través de tres fases distintas: preparación antes de una brecha, acción durante una brecha y resiliencia después de una brecha. Este ciclo no solo muestra el amplio espectro de responsabilidades de un CISO, como se detalla en el Mapa Mental del CISO, sino que también refleja la naturaleza dinámica y compleja de los desafíos de ciberseguridad que enfrentan a diario.

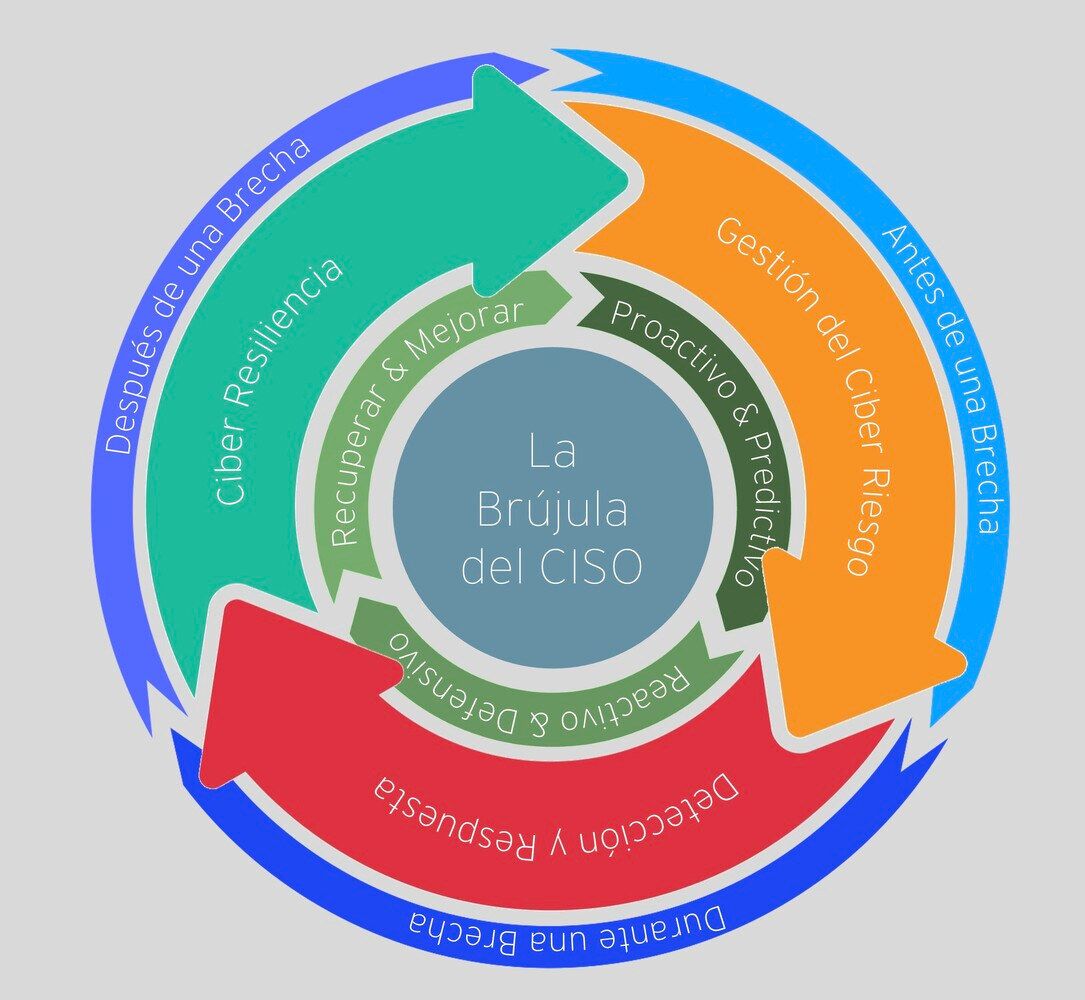

La Brújula del CISO

Este diagrama puede interpretarse como una brújula metafórica que guía a un CISO a través de las diversas etapas de la gestión de la ciberseguridad dentro de una organización.

Así es como las diferentes fases del viaje del CISO pueden servir como una herramienta de navegación:

Antes de una Brecha — Gestión de Riesgos Cibernéticos: Esta es la fase proactiva, donde el CISO debe evaluar y gestionar los riesgos para prevenir brechas de seguridad.

Durante una Brecha — Detección y Respuesta: Esta fase es reactiva, donde el CISO debe detectar y responder activamente a cualquier incidente.

Después de una Brecha — Resiliencia Cibernética: En el periodo posterior a un incidente, el CISO debe trabajar en la recuperación y mejora.

Cada fase se conecta con la siguiente, lo que indica que la ciberseguridad es un proceso continuo de preparación, acción y reflexión, que se convierte en la brújula para navegar en el panorama digital. Con este marco de referencia en mente, examinaremos cada fase con mayor detalle.

Antes de una Brecha: Fase de Gestión de Ciber Riesgos

En la calma antes de la tormenta, los CISOs se dedican a la gestión proactiva y predictiva de ciber riesgos. Esta fase se caracteriza por la meticulosa preparación y fortificación de los activos digitales de una organización contra posibles amenazas cibernéticas. Los CISOs realizan evaluaciones continuas y exhaustivas del ciber riesgo, identificando activos, vulnerabilidades dentro del sistema y evaluando el impacto potencial de diversas ciber amenazas Esta etapa implica la estrategia de defensas, la implementación de medidas de seguridad robustas y la educación de los empleados sobre las mejores prácticas de ciberseguridad. El objetivo es construir una infraestructura resiliente que pueda resistir el asalto de ciberataques, haciendo que esta fase sea crucial para establecer la fundación de la defensa cibernética de una organización. Al igual que el capitán se prepara para las tormentas inminentes, el CISO monitorea y gestiona meticulosamente cada riesgo cibernético para mantenerse firme y navegar a través del océano digital con resiliencia y previsión estratégica.

En esta fase, el CISO incorpora metodologías avanzadas como el Ciclo de Vida de Gestión de Riesgos Cibernéticos (CRML) y el Sistema de Cálculo Continuo de Ciber Riesgos (CCRSS), junto con tecnologías como la Gestión de Riesgos de la Superficie de Ataque (ASRM).

Durante una Brecha: Fase de Detección y Respuesta

Como una tormenta repentina que rompe la calma del mar, los incidentes cibernéticos pueden estallar incluso con las medidas preventivas más rigurosas. Cuando un ciberataque atraviesa las defensas de una organización, los CISO deben navegar por aguas turbulentas, adoptando una postura reactiva similar a la de un capitán de barco enfrentando una ráfaga inesperada. Navegan a través de la tempestad con toma de decisiones bajo alta presión, anclando sus esfuerzos en una respuesta rápida y desplegando las velas de planes de contingencia diseñados para disminuir el impacto de la brecha. Comandando el timón, los CISO y sus equipos trabajan diligentemente para localizar el origen del ataque, para asegurar las escotillas de los sistemas comprometidos y para evitar más intrusiones. Una comunicación clara y decisiva se convierte en el faro que guía su camino, iluminando la ruta para los equipos internos mientras señala información crucial a las partes interesadas externas, todo para gestionar la crisis con transparencia y eficiencia. En esta fase crítica, el CISO aprovecha tecnologías integrales como la Detección y Respuesta Extendida (XDR), que engloba la Detección y Respuesta en el Endpoint (EDR), Detección y Respuesta de Correo Electrónico (EmailDR), Detección y Respuesta de Red (NDR), Detección y Respuesta de Identidad (ITDR) y Detección y Respuesta en la Nube (CDR). Este enfoque integrado asegura una respuesta rápida y coordinada a los incidentes de seguridad, aprovechando el poder colectivo de diversos mecanismos de detección y respuesta para mitigar efectivamente el impacto de una brecha.

Después de una Brecha: Fase de Ciber Resiliencia

Después de un ciberataque, el período de reflexión, recuperación y refuerzo se vuelve crucial. Los CISOs se concentran en fortalecer la ciber resiliencia, esforzándose por recuperarse de la brecha, aprender las lecciones del incidente y fortalecer la postura de seguridad de la organización. Una parte crítica de este proceso implica la integración de principios de Zero Trust en las estrategias de defensa futura. Zero Trust, como un marco de referencia seguridad fundamental, opera bajo el principio de "nunca confiar, siempre verificar", asegurando controles de acceso estrictos y validación continua dentro de la red de la organización. Implementar Zero Trust después de una brecha implica realizar análisis post-incidente exhaustivos para identificar cómo ocurrió la brecha, evaluar qué medidas podrían haberse tomado de manera diferente y identificar estrategias para prevenir incidentes similares en el futuro. Al incorporar principios de Zero Trust, los CISOs pueden asegurar que el acceso a los activos digitales de la organización se controle y monitoree meticulosamente, reduciendo la superficie de ataque y la probabilidad de futuras brechas. Además, los planes de respuesta a incidentes se revisan y actualizan meticulosamente, incorporando estrategias que permitan mejorar las capacidades de detección y respuesta. Las medidas de seguridad se refuerzan, enfatizando la necesidad de verificación continua de todos los usuarios, dispositivos y tráfico de red para aumentar la resiliencia de la organización contra posibles ataques. Esta fase no es solo sobre recuperación, sino también sobre usar la brecha como un catalizador para el crecimiento, utilizando metodologías de Zero Trust para fortalecer el marco de ciberseguridad e instalar una cultura de seguridad proactiva en toda la organización.

Preparándose para la Próxima Tormenta

El día a día de un CISO es un viaje incansable a través de los mares impredecibles de la ciberseguridad, marcado por la constante estado de vigilancia contra las tormentas que se gestan en el horizonte digital. Mientras navega en los ciclos de preparación para, resistir y recuperarse de las brechas, el CISO se erige como el guardian del océano digital de una organización, asegurando la confidencialidad, la integridad, la disponibilidad de sus activos y la confianza de las partes interesadas. Su capacidad para predecir y anticipar la próxima ola de amenazas, junto con la resiliencia para superar crisis y la sabiduría para extraer lecciones de cada encuentro, son indispensables en un panorama de amenazas que evoluciona constantemente.

Abrazar la naturaleza cíclica de su rol, desde fortalecer defensas en aguas calmas hasta dirigir el timón a través de asaltos tormentosos, y hacia la calma que sigue, prepara a los CISOs y sus organizaciones para la inevitable próxima tormenta. Este ciclo de vigilancia continua, adaptación y mejora subraya la esencia de la gestión de la ciberseguridad: una preparación perpetua para el siguiente desafío, asegurando que con cada tormenta superada, la organización emerge más resiliente, más segura y mejor preparada para navegar el vasto océano digital que se encuentra adelante.